Electric Imp IoT プラットフォーム

2020年1月、日本の総合電機大手の社内ネットワークがサイバー攻撃され、機密データ流出が発覚。翌月には、同じく大手製鉄メーカーが同様の被害を発表。いずれも国家機密に関わる情報漏えいが相次ぎ、大きな話題を呼びました。遡ること2015年には、日本年金機構がサイバー攻撃に遭い、125万人分の個人情報が漏えい。年金という身近な問題だったことから、今なお記憶に留めている方も多いかもしれません。

生活やビジネスのあらゆる場面でデジタル技術の恩恵に預かるからこそ、サイバー攻撃の脅威も他人事では片付けられない時代になりました。しかも、サイバー攻撃の標的は大企業だけではありません。近年はセキュリティが脆弱な中小企業のネットワークに侵入し、そこから取引先の大企業のネットワークをサイバー攻撃するケースが増加しています。こうした事態が起これば、多額の損害賠償はおろか、信用が失墜し、取引停止という莫大な被害をこうむります。サイバー攻撃が増加する背景や手口を知ることで、そのリスクを認識し、ビジネスを守るための対策を考えましょう。

INDEX

・共用プラットフォームへのサイバー攻撃

・IoT機器へのサイバー攻撃

・その他・システムへのアクセスを制限する「ランサムウェア」

・マルウェアでサーバーに高負荷をかける「DDoS攻撃」

なぜ、サイバー攻撃は世界中に蔓延し、被害を及ぼしているのか?

そのシンプルな解答は、「サイバー攻撃が銀行強盗や金庫破りよりも手軽で、リスクが少ない」からです。パソコン1台あれば証拠を残さずに機密情報を盗むことができて、その情報を高値で売買するダークマーケットが存在する。“足がつかない完全犯罪”ができるとあって、サイバー攻撃を生業とするブラックハッカーはあとを絶ちません。

現に、アメリカのサイバーセキュリティ関連企業のレポートによれば、2019年第1四半期には毎分504件もの新たな脅威(ウイルスなどの害悪なプログラムなど)が検出され、ダークマーケットで累計22億以上の盗難アカウントが売買されたといいます。さらに、サイバー攻撃に好都合な条件が揃ってきていることも、サイバー犯罪の増加を後押ししています。まずは、私たちを取り巻くデジタル環境における“サイバー犯罪の温床”を見てみましょう。

近年、さまざまなデータを企業間で共有するために、複数の企業でプラットフォームを共用することが増えています。運営元の大手企業と取引先である中小企業、それぞれのスタッフが数百〜千人規模で利用するケースも見られます。仮に運営元の企業が万全のセキュリティを構築していても、ブラックハッカーは取引先企業の脆弱なセキュリティを経路に侵入し、サイバー攻撃を仕掛けるのです。

パソコンやスマートフォンといったデジタル機器はもちろん、IoT(モノのインターネット)の進化によって、現代はあらゆるモノがネットワークに繋がっています。例えば、電力供給システム、工場の生産ライン、建物のセキュリティ…ビジネスにおいてもIoTは必要不可欠です。しかし、ネットワークに繋がっている以上、サイバー攻撃の対象になることを忘れていけません。IoT機器の多くはセキュリティソフトを組み込みにくい上、セキュリティ認識が甘いのが実情です。

大々的なイベントに向けて納期が優先され、十分なセキュリティを構築せずにサービスや機器をリリースしてしまうケースも見られます。また、セキュリティ分野の人材不足も深刻です。経済産業省によれば、2016年時点で日本のサイバーセキュリティ人材は約13万人も不足しており、2020年は19万人以上に拡大すると予想されています。最適な開発日数や人材が不足したまま、新しい技術だけが普及している現状は、セキュリティ面で大きなリスクを抱えていると言えるでしょう。

知らないアドレスからメールが届いた経験は、誰もが一度はあるのではないでしょうか。そのメールを開封した結果、ウイルスに感染したり、大規模なサイバー攻撃の足がかりにされたりするケースがあります。多岐にわたるサイバー攻撃の手口を事例とともに見てみましょう。

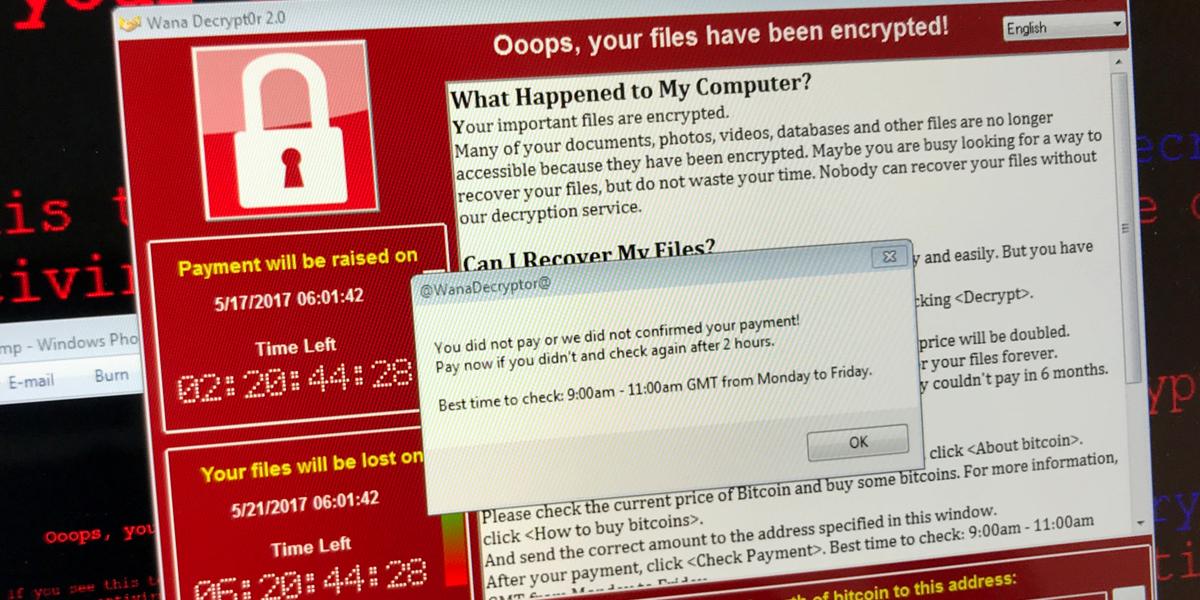

プログラムに寄生して動作を妨げる「ウイルス」や、無害なプログラムを装いながら攻撃を仕掛ける「トロイの木馬」など、有害な動作を行う目的で組まれた悪意あるソフトウェアやコードを「マルウェア」と呼びます。その中で、金銭などの要求を目的としたものが「ランサムウェア」。パソコンの画面に「データやシステムを暗号化した」という警告を表示し、システムへのアクセスを制限し、解除のための“身代金(=ランサム)”を要求する手口です。

主な感染経路はメールによるフィッシング攻撃。無差別にメールを送信し、添付ファイルの開封やWEBサイトへのアクセスを誘導、感染を目論みます。中には特定のターゲットを狙い、よく利用するWEBサイトを改ざんしたり(水飲み場攻撃)、取引先企業になりすましたメールを送ったりする(スピア・フィッシング)こともあります。日本年金機構の情報漏えいは、まさにそうしたフィッシング攻撃をきっかけに起こりました。

これらは、「不審なメールは開封しない」というセキュリティ意識の啓蒙である程度は予防できますが、近年はネットワークから自律的に感染を広げるランサムウェアも存在します。その代表的なものが「WannaCry(ワナクライ)」。2017年に150カ国で数十万台もの大規模な被害をもたらしました。イギリスの病院ではパソコン上の患者データにアクセスできなくなり、手術の中止や延期を余儀なくされました。サイバー攻撃がビジネスを停止させることはおろか、人命を脅かす非常事態に発展したのです。

大量のデータを送信するなど、特定のサーバーに高負荷をかけ、機能停止に追い込むサイバー攻撃を「DoS(ドス)攻撃」と呼びます。より悪質なものは「DDoS(ディードス)攻撃」と呼ばれ、マルウェアで乗っ取った複数のマシンでさらに大きな負荷をかけます。ここでいうマシンとは、パソコンに限らず、スマートフォンやIoT機器も含みます。IoT機器の脆弱性を利用したサイバー攻撃を世に知らしめた代表例は、2016年に多くの企業のサービスを一時停止させたマルウェア「Mirai」です。

Miraiは自律的にIoT機器に感染を広げながら、感染機器同士でネットワークを形成し、ターゲットにDDoS攻撃を仕掛けました。2016年、アメリカのDNSサーバプロバイダが攻撃を受けた際は、そこに紐づくSNSや動画配信サービス、システム開発のプラットフォームなど、多くのWEBサービスが一時的に機能停止に追い込まれました。このとき利用されたのは、IDやパスワードが初期設定のまま利用されていた10万台以上ものIoT機器。製造者、利用者ともに、IoT機器のセキュリティへの認識の甘さが大規模化を招いたのです。

多種多様にして、日々進化するサイバー攻撃の手口。大企業やインフラへの攻撃が成功すれば、ブラックハッカーは大きな利益を得ます。では、中小企業は標的にならないかというと、そんなことはありません。むしろ、近年は中小企業こそがサイバー攻撃のターゲットにされているのです。

ブラックハッカーにとって、莫大な費用をかけてセキュリティを構築している大企業やインフラ設備の正面突破は難しいもの。そのため、セキュリティが脆弱な中小企業を踏み台にして、大企業へのサイバー攻撃を試みているのです。

「踏み台攻撃」あるいは「サプライチェーン攻撃」と呼ばれるこの手法は、世界中で増加傾向にあります。2017年、日本のスポーツ法人が持つ15万件分もの顧客情報が流出した事件もこの手法によるもの。スポーツ法人のWEBサイトの制作・運営を孫請けした企業が、脆弱なセキュリティ対策でWEBサイトを運営したために引き起こされました。最終的に400件近くのクレジットカード情報が不正利用され、総額約880万円の被害に。企業としての社会的信用は失墜し、被害額以上のダメージをこうむりました。

同様の手口で最も深刻な被害となったのは、2017年に発覚したスウェーデン政府の情報漏えい事件です。交通局のシステム管理を孫請けした企業がサイバー攻撃を受け、数百万人規模の個人情報と軍の機密情報が漏えいしました。人口1000万人程度のスウェーデンにとって、大半の国民の情報が流出した大事件の損害は計り知れません。

サプライチェーン攻撃の最大の恐怖は、一社がサイバー攻撃を受けただけで、関係するほかの企業も危険にさらされることです。自社が被害を受けるだけでなく、取引先に与える被害も大きいため、取引停止や損害賠償といった事態を招くこともあります。そうしたリスクを避けるためにも、中小企業こそサイバー攻撃に備えるべきだと言えるでしょう。

では、どのようにしてサイバー攻撃からビジネスを守ればよいのでしょうか? セキュリティソフトの導入は当然として、中小企業が実践できる対策をいくつかご紹介します。

すぐに取り組めるものとしては、プライバシーマークやISMSといった、情報保護の認証取得をすることです。また、「公共の場でビジネスメールは閲覧しない」「会社のパソコンをFREE WiFiに繋がない」など、社員教育の徹底も大切です。これらは単に実施するだけでなく、対外的にアピールすることで一定の牽制効果を得られます。たとえるなら、警備会社のシールが貼ってある家を泥棒が標的にしないのと同じ原理です。

こうしたソフト面での対策のほか、複数のセキュリティ機能を集約した機器「UTM(Unified Threat Management)」の導入も有効です。多くのセキュリティソフトが個々のパソコンを守るものであるのに対して、UTMはビルの出入り口で立哨(りっしょう)警備にあたる警備員のごとく、社内ネットワークの出入り口で通信を監視。社外からのサイバー攻撃や、社内からの有害サイトへのアクセスをブロックします。その他にも、不正な通信を検知するための社内ネットワークのモニタリング機器や、ウイルス感染時の駆除・復旧支援を行うサービスも存在します。

また、先述したMiraiの事例のように、製造者・利用者ともにIoT機器のセキュリティ意識は低くなりがちです。そのため、経済産業省は、ソフトウェアの自動更新機能や不特定多数からのアクセス拒否機能といった、IoT機器へのセキュリティ機能搭載を義務化する方針を示しています。IoT機器を導入する際は、セキュリティ機能搭載の有無に注意しましょう。

セキュリティ専門のスタッフを配置することも効果的ですが、中小企業では人件費を捻出できないことも多いでしょう。その場合、セキュリティスタッフが常駐しているデータセンタを活用することもひとつの対策です。強固なサイバーセキュリティに加え、入退室管理などの物理セキュリティや災害対策も敷かれているデータセンタを選べば非常事態への備えになります。

対策において重要なことは、サイバー攻撃を対岸の火事だと思わないこと。「自分の会社は大丈夫」という慢心・他人事の考えこそ、 “最も脆弱なセキュリティ”だと言えるでしょう。